Digitel Tech & AI

แคสเปอร์สกี้เผยภัยคุกคามเกมรุกเอเชีย ไทยนำโด่งไอดีเกมถูกแฮกสูงสุด

กรุงเทพฯ-งานวิจัยภัยคุกคามใหม่จากผู้เชี่ยวชาญทีมKaspersky Digital Footprint Intelligence (DFI)เผยข้อมูลแอคเคาท์เกมรั่วไหลจำนวน11ล้านแอคเคาท์ในปี2024และพบว่าแอคเคาท์Steam จำนวน 5.7ล้านแอคเคาท์ถูกโจมตีโดยมัลแวร์Infostealer มัลแวร์ประเภทนี้ยังทำให้เกิดการรั่วไหลของแอคเคาท์จำนวน6.2ล้านแอคเคาท์ที่เกี่ยวกับแพลตฟอร์มเกมระดับโลกอื่นๆได้แก่แอปEpic Games Store, Battle.net, Ubisoft Connect, GOG และEA

ผู้เชี่ยวชาญแคสเปอร์สกี้ได้วิเคราะห์ข้อมูลแอคเคาท์Steam ที่รั่วไหลซึ่งเชื่อมโยงกับประเทศต่างๆในภูมิภาคเอเชียแปซิฟิกโดยอ้างอิงจากข้อมูลจากไฟล์บันทึกของมัลแวร์พบว่าข้อมูลแอคเคาท์ของประเทศไทยที่รั่วไหลมีจำนวนเกือบ163,000 รายการรองลงมาคือฟิลิปปินส์ที่มีคู่ล็อกอินและพาสเวิร์ดที่ถูกบุกรุก93,000 คู่และเวียดนามอยู่ในอันดับสามจำนวนเกือบ88,000 รายการและพบว่าจำนวนแอคเคาท์ที่รั่วไหลต่ำสุดในจีนศรีลังกาและสิงคโปร์โดยมีจำนวนประมาณ19,000, 11,000 และ4,000 รายการตามลำดับ

ภูมิภาคเอเชียแปซิฟิกเป็นศูนย์กลางการเล่นเกมระดับโลกรายงานล่าสุดระบุว่านักเล่นเกมทั่วโลกจำนวนมากกว่าครึ่งหนึ่งอยู่ในภูมิภาคนี้โดยมีตลาดอย่างจีนอินเดียญี่ปุ่นเกาหลีใต้และประเทศเศรษฐกิจเกิดใหม่ในเอเชียตะวันออกเฉียงใต้เป็นปัจจัยสำคัญที่ทำให้ภูมิภาคนี้ครองความยิ่งใหญ่การนำเทคโนโลยีดิจิทัลมาใช้อย่างรวดเร็วการเข้าถึงอุปกรณ์เคลื่อนที่อย่างแพร่หลายและความต้องการของกลุ่มวัยรุ่นในภูมิภาคนี้ล้วนเป็นแรงผลักดันให้ตลาดเกมทั้งแบบทั่วไปและแบบแข่งขันเติบโตอย่างก้าวกระโดด

ด้วยจำนวนผู้เล่นเกือบ1.8พันล้านคนและกำลังเพิ่มขึ้นเรื่อยๆทำให้ระบบนิเวศเกมในภูมิภาคเอเชียแปซิฟิกไม่เพียงแต่มีขนาดใหญ่ที่สุดแต่ยังเป็นหนึ่งในระบบนิเวศที่มีอิทธิพลมากที่สุดในการกำหนดแนวโน้มและพฤติกรรมการเล่นเกมทั่วโลกอีกด้วยดังนั้นจึงไม่น่าแปลกใจที่ภูมิภาคนี้กำลังกลายเป็นแหล่งภัยคุกคามไซเบอร์ประเภทขโมยข้อมูล

โพลินา เทรตแย็ก นักวิเคราะห์ทีมDigital Footprint Intelligence ของแคสเปอร์สกี้ กล่าวว่า“อาชญากรไซเบอร์มักจะปล่อยไฟล์บันทึกที่ขโมยหลังจากการโจมตีครั้งแรกนานหลายเดือน หรือหลายปี แม้แต่ข้อมูลประจำตัวที่ถูกขโมยไปเมื่อหลายปีก่อนก็อาจกลับมาปรากฏอีกครั้งในฟอรัมดาร์กเว็บ ส่งผลให้มีข้อมูลรั่วไหลเพิ่มขึ้นเรื่อยๆดังนั้นจำนวนแอคเคาท์เกมที่ถูกขโมยอาจสูงกว่าที่เห็น”

โพลินากล่าวเสริมว่า “สิ่งสำคัญคือทุกคนต้องเข้าใจว่าภัยคุกคามประเภทที่ขโมยข้อมูลไม่ได้เกิดขึ้นทันทีหรือเห็นได้ชัดเสมอไปหากสงสัยว่าถูกโจมตีการตรวจสอบความปลอดภัยและการลบมัลแวร์เป็นขั้นตอนแรกที่แนะนำโดยทั่วไปแล้วการอัปเดตพาสเวิร์ดเป็นประจำและหลีกเลี่ยงการใช้พาสเวิร์ดซ้ำในแพลตฟอร์มต่างๆจะช่วยลดความเสี่ยงส่วนบุคคลได้”

ภัยคุกคามจากเกมอาจส่งผลกระทบต่อธุรกิจในภูมิภาคเอเชียแปซิฟิกและอื่นๆ

ธุรกิจยุคใหม่ที่อาจไม่ได้เป็นส่วนหนึ่งของระบบนิเวศเกมแต่ก็ยังมีความเสี่ยงได้เช่นพนักงานลงทะเบียนบนแพลตฟอร์มความบันเทิงโดยใช้อีเมลของบริษัทแทนอีเมลส่วนตัวผลการศึกษาของKaspersky Digital Footprint Intelligence แสดงให้เห็นว่าผู้ใช้Netflix, Roblox และDiscord ที่มีแอคเคาท์รั่วไหลจำนวน 7%ได้ลงทะเบียนโดยใช้อีเมลของบริษัท

การที่พนักงานใช้อีเมลของบริษัทเพื่อลงทะเบียนใช้บริการส่วนบุคคลรวมถึงเกมนำมาซึ่งความเสี่ยงด้านความปลอดภัยทางไซเบอร์และหากอีเมลของบริษัทถูกเปิดเผยผ่านการรั่วไหลของข้อมูลอาจเปิดช่องให้เกิดภัยคุกคามในวงกว้างมากขึ้นยกตัวอย่างเช่นผู้โจมตีอาจเข้าถึงพนักงานและล่อลวงให้ติดตั้งมัลแวร์บนอุปกรณ์ของบริษัทหรือใช้วิธีBrute Force ป้อนพาสเวิร์ดหากพาสเวิร์ดใช้รูปแบบที่คาดเดาได้เช่น'Word2025!' อาจใช้เวลาประมาณหนึ่งชั่วโมงหรือน้อยกว่านั้นนอกจากนี้ผู้โจมตีอาจเข้าถึงระบบต่างๆที่ไม่ใช่ขององค์กรภายใต้แอคเคาท์พนักงานและดึงข้อมูลสำคัญบางส่วนรวมถึงเข้าถึงทรัพยากรของบริษัทได้

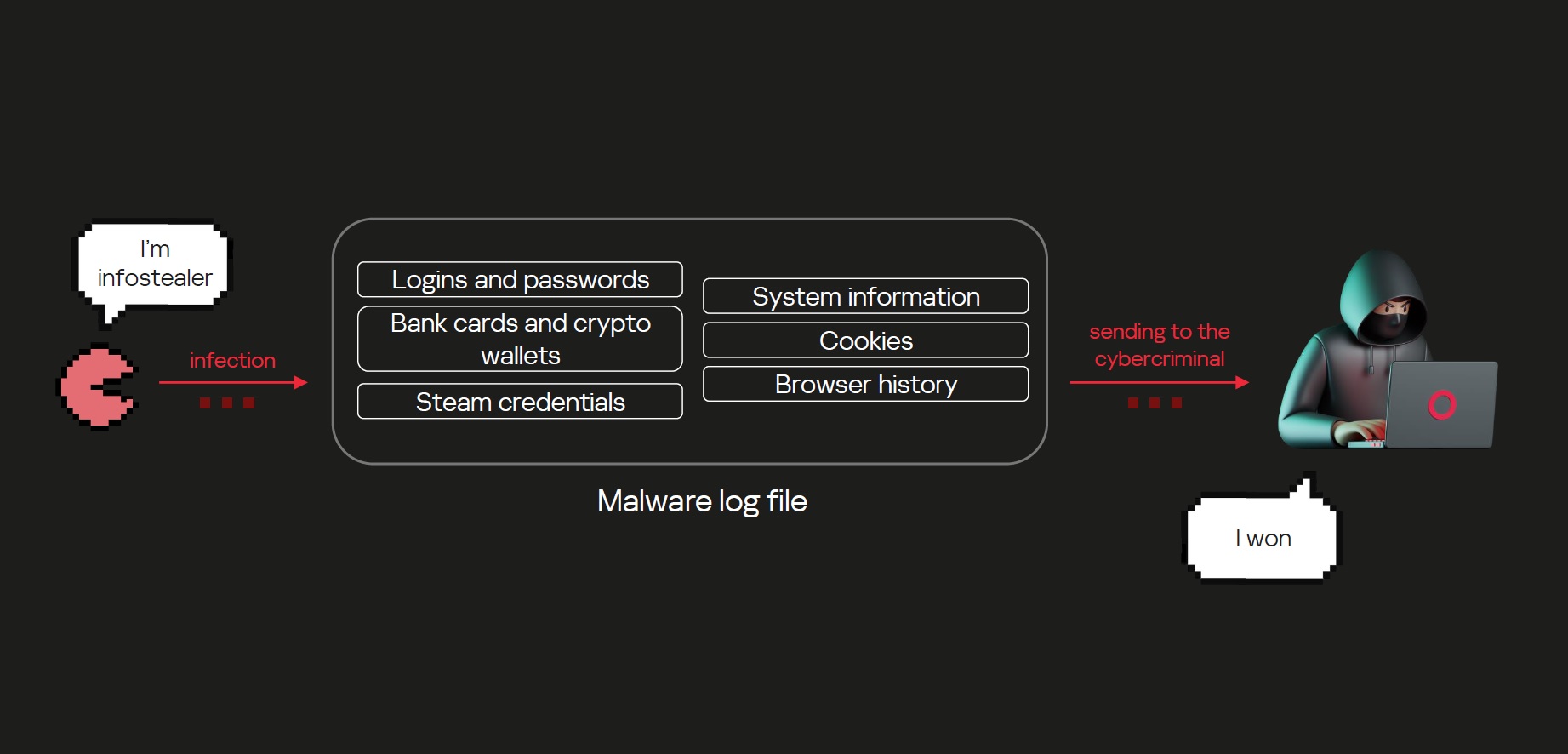

Infostealersมักปลอมแปลงตัวเป็นเกมที่ถูกแคร็กเป็นซอฟต์แวร์โกงเกมหรือม็อดที่ไม่เป็นทางการมัลแวร์นี้ถูกใช้โดยผู้คุกคามที่ต้องการขโมยข้อมูลสำคัญทุกประเภทเป้าหมายหลักคือพาสเวิร์ดข้อมูลประจำตัววอลเล็ตคริปโตรายละเอียดบัตรเครดิตและคุกกี้ของเบราว์เซอร์ข้อมูลที่ขโมยมาจะถูกนำไปซื้อขายหรือให้ฟรีบนแพลตฟอร์มดาร์กเน็ตและอาจถูกอาชญากรไซเบอร์รายอื่นนำไปใช้ในการโจมตีเพิ่มเติม

นอกเหนือจากอันตรายที่infostealerอาจก่อให้เกิดขึ้นได้แพ็คเกจมุ่งร้ายนี้ยังเป็นอันตรายอย่างยิ่งในสภาพแวดล้อมแบบไฮบริดและแบบที่นำอุปกรณ์ส่วนตัวมาใช้เอง (BYOD) ซึ่งพบได้แพร่หลายในภูมิภาคเอเชียแปซิฟิกที่ผู้ใช้มักจะทำกิจกรรมส่วนตัวและงานในอุปกรณ์เครื่องเดียวกัน

วิธีสร้างระบบป้องกันจากinfostealer

หากพบปัญหาข้อมูลรั่วไหลผ่านinfostealerควรดำเนินการตามขั้นตอนต่อไปนี้ทันที

- ขั้นแรกให้สแกนความปลอดภัยทั้งหมดบนอุปกรณ์ทั้งหมดและลบมัลแวร์ที่ตรวจพบออก

- ขั้นตอนที่สองคือการเปลี่ยนพาสเวิร์ดแอคเคาท์ที่ถูกบุกรุก

- แนะนำให้ตรวจสอบกิจกรรมที่น่าสงสัยที่เกี่ยวข้องกับแอคเคาท์ที่ได้รับผลกระทบจากผู้ขโมยข้อมูล

บริษัทต่างๆควรตรวจสอบตลาดมืดเชิงรุกเพื่อตรวจจับแอคเคาท์ที่ถูกบุกรุกก่อนที่จะก่อให้เกิดความเสี่ยงต่อลูกค้าหรือพนักงานสามารถดูคำแนะนำโดยละเอียดเกี่ยวกับการตั้งค่าการตรวจสอบได้ที่นี่

https://dfi.kaspersky.com/blog/dark-web-threats-response-guideline

และใช้ประโยชน์จากKaspersky Digital Footprint Intelligence เพื่อติดตามสิ่งที่อาชญากรไซเบอร์รู้เกี่ยวกับทรัพย์สินของบริษัททั้งยังสามารถระบุช่องทางการโจมตีที่อาจเกิดขึ้นและดำเนินมาตรการป้องกันอย่างทันท่วงที