TECH & AI

เผยLazarus APTใช้ช่องโหว่zero-day ในเบราเซอร์Chrome ขโมยเงินคริปโต

กรุงเทพฯ-ที่งานประชุม Kaspersky Security Analyst Summit 2024ทีมวิจัยและวิเคราะห์ระดับโลกของแคสเปอร์สกี้ (Global Research and Analysis Team- GReAT) ได้เปิดเผยแคมเปญอันตรายที่ซับซ้อนโดยกลุ่มลาซารัสLazarusAPT (Advanced Persistent Threat) ซึ่งมีเป้าหมายเป็นนักลงทุนเงินคริปโตทั่วโลกผู้โจมตีใช้เว็บไซต์เกมคริปโตปลอมโดยใช้ประโยชน์จากช่องโหว่ซีโร่เดย์ในเบราเซอร์Google Chrome เพื่อติดตั้งสปายแวร์และขโมยข้อมูลประจำตัวของวอลเล็ต

เดือนพฤษภาคม2024 ผู้เชี่ยวชาญของแคสเปอร์สกี้ได้วิเคราะห์เหตุการณ์ที่เกิดขึ้นภายในKaspersky Security Network และพบการโจมตีโดยใช้มัลแวร์Manuscrypt ที่กลุ่มLazarus ใช้มาตั้งแต่ปี2013 ทีมGReAT บันทึกแคมเปญได้มากกว่า50 แคมเปญที่มีเป้าหมายโจมตีภาคอุตสาหกรรมต่างๆการวิเคราะห์เพิ่มเติมจึงพบว่า เป็นแคมเปญอันตรายที่ซับซ้อนซึ่งพึ่งพาเทคนิคsocial engineeringและgenerativeAI อย่างมากเพื่อพุ่งการโจมตีนักลงทุนเงินคริปโตโดยเฉพาะ

กลุ่มLazarus เป็นที่รู้จักด้านการโจมตีขั้นสูงบนแพลตฟอร์มเงินคริปโตและมีประวัติการใช้ช่องโหว่ซีโร่เดย์แคมเปญที่เพิ่งค้นพบนี้ก็ดำเนินตามรูปแบบเดียวกันนักวิจัยของแคสเปอร์สกี้พบว่าผู้ก่อภัยคุกคามใช้ประโยชน์จากช่องโหว่สองแห่งรวมถึงบั๊กที่ทำให้สับสนอย่างที่ไม่เคยพบมาก่อนในV8 ซึ่งเป็นJavaScript โอเพ่นซอร์สของGoogle และเอ็นจิ้นWebAssemblyหลังจากที่แคสเปอร์สกี้แจ้งGoogle ช่องโหว่ซีโร่เดย์นี้ก็ได้รับการแก้ไขเป็นCVE-2024-4947 ช่องโหว่นี้ทำให้ผู้โจมตีสามารถเรียกใช้โค้ดตามต้องการบายพาสคุณสมบัติความปลอดภัยและดำเนินกิจกรรมที่เป็นอันตรายต่างๆช่องโหว่อีกแห่งถูกใช้เพื่อบายพาสการป้องกันแซนด์บ็อกซ์ของGoogle Chrome V8

ผู้โจมตีใช้ประโยชน์จากช่องโหว่นี้ผ่านเว็บไซต์เกมปลอมที่ออกแบบมาอย่างพิถีพิถันเพื่อเชิญชวนผู้ใช้ให้แข่งขันกับรถถังNFT ทั่วโลกผู้โจมตีเน้นสร้างความรู้สึกไว้วางใจเพื่อเพิ่มประสิทธิภาพแคมเปญให้สูงสุดออกแบบรายละเอียดเพื่อให้กิจกรรมส่งเสริมการขายดูสมจริงที่สุดซึ่งรวมถึงการสร้างบัญชีโซเชียลมีเดียบนX (เดิมเรียกว่าTwitter) และLinkedIn เพื่อโปรโมตเกมเป็นเวลาหลายเดือนโดยใช้รูปภาพที่สร้างโดยAI เพื่อเพิ่มความน่าเชื่อถือกลุ่ม Lazarus ได้ผสานgenerativeAI เข้ากับปฏิบัติการสำเร็จแล้วและผู้เชี่ยวชาญของแคสเปอร์สกี้คาดว่าผู้โจมตีจะคิดค้นการโจมตีที่ซับซ้อนยิ่งขึ้นโดยใช้เทคโนโลยีนี้

นอกจากนี้ผู้โจมตียังพยายามติดต่ออินฟลูเอนเซอร์ด้านเงินคริปโตเพื่อโปรโมตการแข่งขันโดยใช้ประโยชน์จากโซเชียลมีเดีย ซึ่งเป็นการแพร่กระจายภัยคุกคามและสามารถกำหนดเป้าหมายบัญชีเงินคริปโตของเหยื่อได้โดยตรงอีกด้วย

นายบอริส ลาริน ผู้เชี่ยวชาญด้านความปลอดภัย ทีม GReAT แคสเปอร์สกี้ กล่าวว่า “แม้ว่าเราจะเคยเห็นอาชญากรไซเบอร์ขั้นสูง APT หาผลประโยชน์ทางการเงินมาก่อนแต่แคมเปญนี้ถือเป็นแคมเปญที่ไม่เหมือนใครผู้โจมตีใช้กลวิธีที่เหนือกว่าวิธีปกติด้วยการใช้เกมที่มีฟังก์ชันครบถ้วนเป็นข้ออ้างในการใช้ประโยชน์จากช่องโหว่ซีโร่เดย์ของGoogle Chromeและแพร่ระบาดไปยังระบบเป้าหมายกลุ่มอาชญากรไซเบอร์ฉาวโฉ่อย่างกลุ่มLazarus นี้แม้แต่การกระทำที่ดูเหมือนไม่เป็นอันตรายเช่นการคลิกลิงก์บนโซเชียลเน็ตเวิร์กหรือในอีเมลก็อาจส่งผลให้คอมพิวเตอร์ส่วนบุคคลหรือเครือข่ายองค์กรทั้งหมดถูกบุกรุกได้อย่างสมบูรณ์การที่กลุ่ม Lazarus พยายามลงแรงอย่างมากกับแคมเปญนี้แสดงให้เห็นว่ามีแผนการใหญ่ที่ทะเยอทะยานและผลกระทบอาจขยายวงกว้างกว่านั้นมากซึ่งอาจส่งผลกระทบต่อผู้ใช้และองค์กรธุรกิจทั่วโลก"

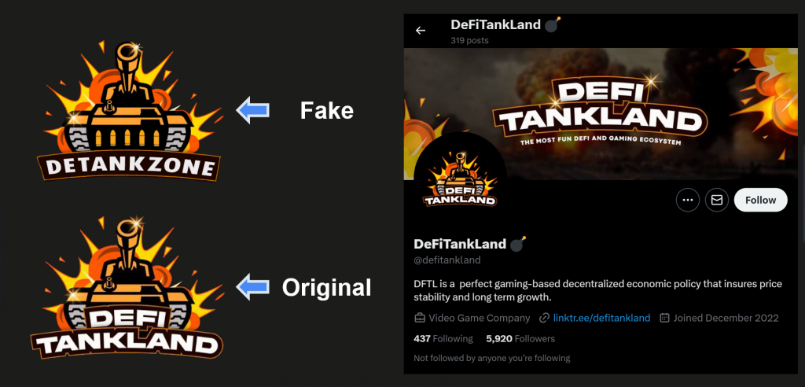

ผู้เชี่ยวชาญของแคสเปอร์สกี้ค้นพบเกมที่ถูกต้องซึ่งน่าจะเป็นต้นแบบของเกมเวอร์ชันของผู้โจมตีไม่นานหลังจากที่ผู้โจมตีเปิดตัวแคมเปญเพื่อโปรโมตเกมของตนนักพัฒนาเกมตัวจริงอ้างว่ามีการโอนเงินคริปโตมูลค่า20,000ดอลลาร์สหรัฐออกจากวอลเล็ตของตนโลโก้และการออกแบบของเกมปลอมนั้นใกล้เคียงกับเกมต้นฉบับมากต่างกันเพียงการวางโลโก้และคุณภาพของภาพเท่านั้นเมื่อพิจารณาจากความคล้ายคลึงและการทับซ้อนของโค้ดเหล่านี้ผู้เชี่ยวชาญของแคสเปอร์สกี้จึงเน้นย้ำว่ากลุ่มLazarus พยายามอย่างเต็มที่เพื่อเพิ่มความน่าเชื่อถือให้กับการโจมตีนี้ทั้งสร้างเกมปลอมโดยใช้โค้ดต้นฉบับที่ขโมยมาจัดวางโลโก้และระบุข้อมูลทั้งหมดจากเกมที่ถูกกฎหมายเพื่อบดบังความจริงในเวอร์ชันที่แทบจะเหมือนกันทุกประการ